הבדלים בין גרסאות בדף "פריסה של מופע אזור ישיר ניתוב"

| שורה 1: | שורה 1: | ||

| + | <span data-link_translate_ru_title="Развертывание экземпляра зоны прямого маршрутизации" data-link_translate_ru_url="%D0%A0%D0%B0%D0%B7%D0%B2%D0%B5%D1%80%D1%82%D1%8B%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5+%D1%8D%D0%BA%D0%B7%D0%B5%D0%BC%D0%BF%D0%BB%D1%8F%D1%80%D0%B0+%D0%B7%D0%BE%D0%BD%D1%8B+%D0%BF%D1%80%D1%8F%D0%BC%D0%BE%D0%B3%D0%BE+%D0%BC%D0%B0%D1%80%D1%88%D1%80%D1%83%D1%82%D0%B8%D0%B7%D0%B0%D1%86%D0%B8%D0%B8"></span>[[:ru:Развертывание экземпляра зоны прямого маршрутизации]][[ru:Развертывание экземпляра зоны прямого маршрутизации]] | ||

<span data-link_translate_pl_title="Wdrażanie, wystąpienie strefy bezpośredniego routingu" data-link_translate_pl_url="Wdra%C5%BCanie%2C+wyst%C4%85pienie+strefy+bezpo%C5%9Bredniego+routingu"></span>[[:pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]][[pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]] | <span data-link_translate_pl_title="Wdrażanie, wystąpienie strefy bezpośredniego routingu" data-link_translate_pl_url="Wdra%C5%BCanie%2C+wyst%C4%85pienie+strefy+bezpo%C5%9Bredniego+routingu"></span>[[:pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]][[pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu]] | ||

<span data-link_translate_ja_title="ルーティングを展開する、インスタンス ゾーン直通-" data-link_translate_ja_url="%E3%83%AB%E3%83%BC%E3%83%86%E3%82%A3%E3%83%B3%E3%82%B0%E3%82%92%E5%B1%95%E9%96%8B%E3%81%99%E3%82%8B%E3%80%81%E3%82%A4%E3%83%B3%E3%82%B9%E3%82%BF%E3%83%B3%E3%82%B9+%E3%82%BE%E3%83%BC%E3%83%B3%E7%9B%B4%E9%80%9A-"></span>[[:ja:ルーティングを展開する、インスタンス ゾーン直通-]][[ja:ルーティングを展開する、インスタンス ゾーン直通-]] | <span data-link_translate_ja_title="ルーティングを展開する、インスタンス ゾーン直通-" data-link_translate_ja_url="%E3%83%AB%E3%83%BC%E3%83%86%E3%82%A3%E3%83%B3%E3%82%B0%E3%82%92%E5%B1%95%E9%96%8B%E3%81%99%E3%82%8B%E3%80%81%E3%82%A4%E3%83%B3%E3%82%B9%E3%82%BF%E3%83%B3%E3%82%B9+%E3%82%BE%E3%83%BC%E3%83%B3%E7%9B%B4%E9%80%9A-"></span>[[:ja:ルーティングを展開する、インスタンス ゾーン直通-]][[ja:ルーティングを展開する、インスタンス ゾーン直通-]] | ||

גרסה מ־18:06, 7 בדצמבר 2015

ru:Развертывание экземпляра зоны прямого маршрутизации

pl:Wdrażanie, wystąpienie strefy bezpośredniego routingu

ja:ルーティングを展開する、インスタンス ゾーン直通-

ar:نشر مثيل منطقة مباشرة توجيه

zh:部署实例区直接路由

de:Bereitstellen von einer Instanz Zone direkt-routing

nl:Een exemplaar zone direct-routering implementeren

it:Distribuzione di un'istanza zona diretta-routing

pt:Implantando uma instância zona direta-roteamento

es:Implementación de una instancia zona directa-encaminamiento

en:Deploying an instance zone direct-routing

fr:Deploiement d'une instance en zone direct-routing

מאמר זה הוא התוצאה של תרגום אוטומטי המבוצע על ידי תוכנה. אתה יכול להציג את מקור המאמר כאן.

גישה זו מסבירה כיצד לפרוס מופע של ניתוב ישיר לאזור.

ראשית, היכנס ממשק הניהול הענן הציבורי עם מזהי סיפקת באספקת שירותי הדוא ל חשבון.

יצירת המופע

אחרי שחיברת אתה תתמודד עם המסך הבא :

2) לחץ על 'גוף' בתפריט השמאלי אנכי :

3) לחץ על 'הוסף מופע' :

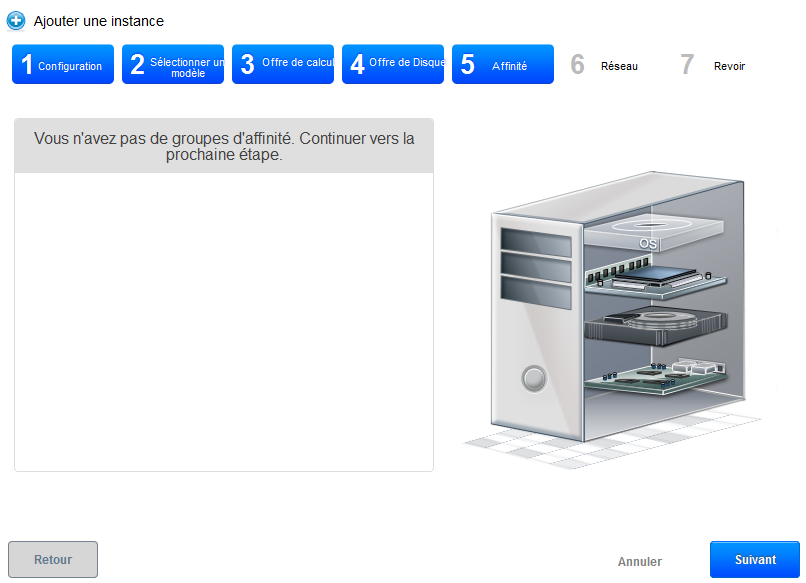

4) אשף הפריסה נפתח :

שלב 1 "תצורת" :

בחר את האזור 3 ברשימה הנפתחת :

תן את הבחירה 'מודל' מסומנת ולאחר מכן לחץ על 'הבא'.

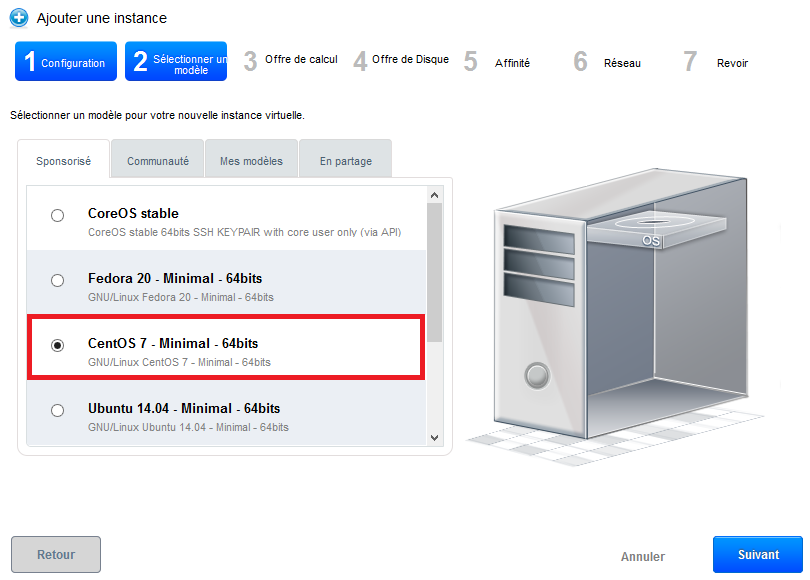

שלב 2 "בחר תבנית" : בחר מערכת ההפעלה הרצויה מתוך הרשימה הנפתחת של הדגמים המוצע בכרטיסיה 'Sponsored' :

לחץ על 'הבא'.

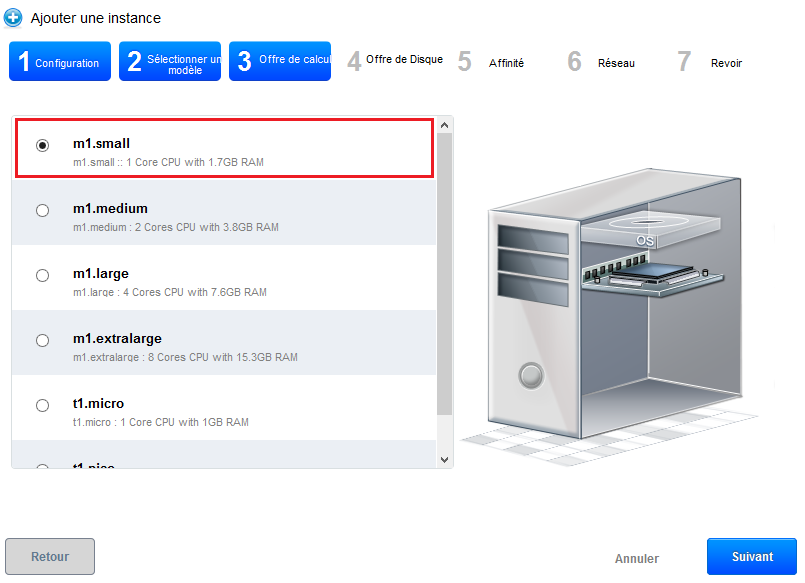

שלב 3 "מספק חישוב" :

בחר את ההצעה החישוב הרצוי בין התצורות המוצע :

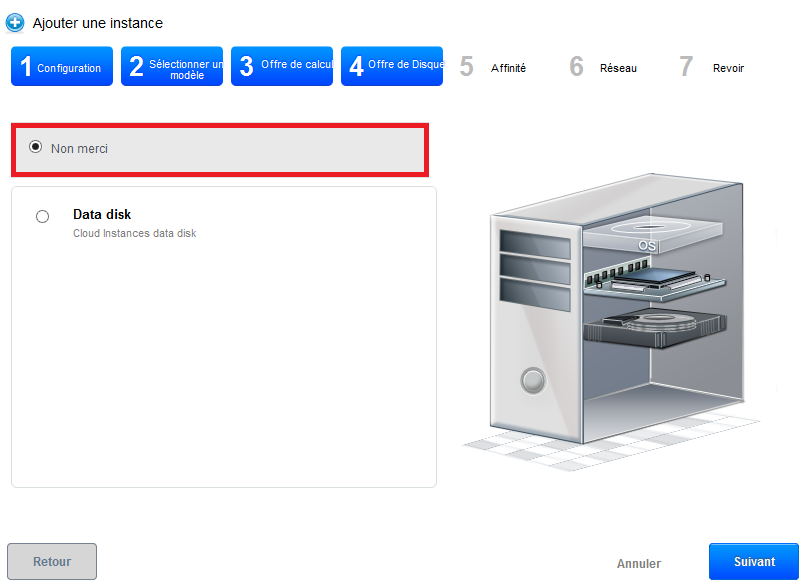

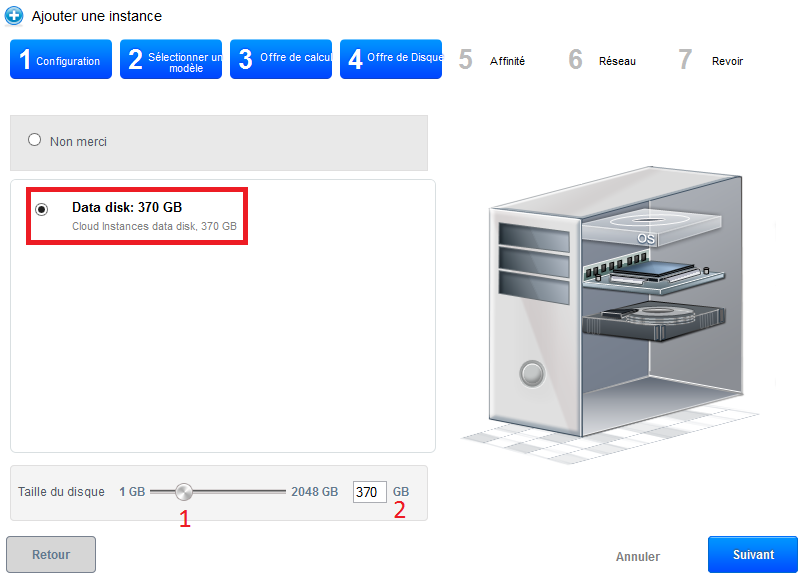

שלב 4 "הצעות של דיסק נתונים" :

עזוב בדק "לא תודה", מופע שלך ייפרסו עם דיסק יחיד 50GB שנקרא ROOTDISK עם חלוקת LVM לך להשאיר את האפשרות להתאים את גודל המחיצות.

עם זאת, אם ברצונך להוסיף דיסק נתונים (DATADISK) בנוסף שלך ROOTDISK de 50. לך, בדוק « Data disk » לאחר מכן גרור את הסמן שלך כדי לקבל את הגודל הרצוי (1) או הזן את הגודל ישירות (2). A DATADISK מוגבל ל- 2.

שלב 5 "זיקה" :

לגבי הפריסה של המשפט שלנו, לנו אין קבוצת אחווה, אז אתה יכול ללחוץ על «הבא» :

שלב 6 'של רשת' : לגבי הפריסה הראשונה שלנו, בחר בקבוצת אבטחה « default » ולאחר מכן לחץ על 'הבא' :

שלב 7 "לתקן" :

בשלב אחרון זה, לתת שם יהיה מופע שלך ואז יופיעו בממשק שלך Cloud public (למרות אופציונלי, מומלץ ). ואז לבדוק את כל המידע הזה הוא טוב (ההצעה של חישוב, קבוצות של אבטחהוכו.. |) :

מופע שלך מופיע ברשימה של הגופות במצב « Creating »

קובץ:Premierpascs17.png

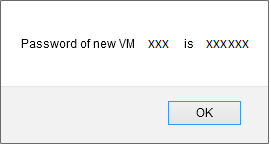

כמה שניות מאוחר יותר לפתיחת חלון נפתח כדי להראות לך את הסיסמה עבור המופע החדש שלך, אתה חייב הערה /העתק אותו כי זה סיסמת המערכת למשל שלך כי אתה ולכן ישמש כדי להתחבר אליו.

חלון מוקפץ השני אומר לך כי הפעילות של הוספת המופע שלך משלים :

המופע החדש שלך מופיעה כעת במצב « running », הוא מוכן לשמש :

מבוא קבוצות של אבטחה

קבוצות של אבטחה לספק דרך לבודד את התנועה של המופעים. קבוצת אבטחה קבוצה שמסננת את התנועה הנכנסת והיוצאת לפי ערכה של כללים, אומרים 'כללי כניסה' ו- "כללי יציאה.

כללים אלה של רשת תעבורה מסנן בהתבסס על כתובת ה-IP או את הרשת ינסה לתקשר עם המופע (s).

כל חשבון CloudStack מגיע עם קבוצה של אבטחה כברירת מחדל אשר אוסר על כל התעבורה הזנה ' מאפשרת את כל תעבורת יוצאות כל עוד אין חוק או כלל יציאה נוצר.

כל משתמש יכול לשים במקום מספר קבוצות של אבטחה נוספים. בעת הפעלת מחשב וירטואלי חדש, שהוא מוקצה לקבוצת אבטחה כברירת מחדל אלא אם קבוצה נוספת של אבטחה שהוגדרו על-ידי המשתמש שצוין.

מחשב וירטואלי יכול להיות חבר של מספר קבוצות של אבטחה. לאחר מופע מוקצה לקבוצת אבטחהזה נשאר בקבוצה זו עבור כל חייו, לא ניתן להעביר מופע קיים של קבוצת אבטחה אחר.

באפשרותך לשנות קבוצת אבטחה על-ידי הסרה או הוספה של מספר כללים עבור כניסה ויציאה. כאשר תעשה זאת, הכללים החדשים יחולו כל המופעים בקבוצה, בין אם הם פועלים או הפסיק.

אם בכלל נוצר ערך ולאחר מכן תעבורה נכנסת לא יורשו, למעט התגובות כל התעבורה זה רוקנה

כיצד לאפשר חיבור SSH למחשב וירטואלי בקבוצת אבטחה (Direct-Routing)

1) תחילה עליך לאחזר את כתובת ה-ip של vm שלך

לחץ על השם של המופע שלך, ואז ללכת הכרטיסיה "כרטיסי NIC" ואת הערה /להעתיק את כתובת ה-IP שלך מופע (XX x.xxx.xxx.xxx ).

2) יצירת הכלל את קבוצת אבטחה כדי לאפשר חיבורים SSH :

כך באפשרותך להתחבר למופע שלך דרך SSH, עליך ליצור כלל כניסה שתאפשרו את החיבור. בתוקף כברירת מחדל, כל החיבורים מסוננים, קלט (מבחוץ למופע שלך ) פלט (מופע שלך כלפי חוץ ). כדי להתחבר באמצעות SSH, יהיה עליך לפתוח את זה בערך.

לחץ על 'רשת' בתפריט השמאלי אנכי :

המגיעים על-גבי המסך למטה לבחור את התצוגה "קבוצות של אבטחה » :

ואז לחץ על « default » זו הקבוצה של אבטחה יצרו כברירת מחדל שבו פרסת את המופע :

כדי ליצור את הכלל, לחץ על הכרטיסייה 'שלטון ערך' להשאיר CIDR שנבדקו, בחר פרוטוקול TCP, הזן 22 להתחיל יציאה ויציאה קצה, ציין את כתובת ה-IP או רשת שממנו ברצונך להתחבר בתבנית CIDR CIDR שדה ולאחר מכן לחץ על 'הוספה'. :

כעת באפשרותך להתחבר למופע שלך דרך SSH.

יצירת כללים המאפשרים חיבורים בין מכונות וירטואליות בקבוצת אבטחה (Direct-Routing)

מאז ממשק הניהול, לחץ על 'רשת' אנכי בתפריט השמאלי :

קובץ:Premierpascs26.png

המגיעים על-גבי המסך למטה לבחור את התצוגה "קבוצות של אבטחה » :

קובץ:Premierpascs27.png

לחץ על השם של הקבוצה מ אבטחה עבור שאליה ברצונך להוסיף או להסיר כללי :

קובץ:Premierpascs28.png

לחץ על הכרטיסייה "שלטון ערך" אם ברצונך לקבוע את תצורת מכלל כניסה :

קובץ:Premierpascs29.png

התר בקשות ICMP (פינג ) בין המופעים שלך

- בדוק « Account ».

- בחר הפרוטוקול לאפשר בין TCP/UDP/ICMP.

- יציאת ההתחלה כדי לאפשר TCP /UDP או ICMP לסוג ICMP.

- יציאת קצה כדי לאפשר TCP /UDP או ICMP לסוג ICMP.

- שם החשבון שלך CloudStack (הכניסה שלך ).

- השם של הקבוצה של אבטחה, במקרה שלנו « default ».

קובץ:Premierpascs30.png

החוק הנ ל מאפשרת לך לאשר ה ping בין המחשבים הווירטואליים של דה קבוצה אבטחה « default ».

הערה : לקבל רק לתעבורה נכנסת מקבוצה אחרת של אבטחההזן את שם החשבון CloudStack ואת השם של קבוצת אבטחה אשר כבר הוגדר בחשבון זה.

כדי לאפשר תעבורה בין מכונות וירטואליות בתוך הקבוצה של אבטחה אתה ערוך עכשיו, הזן את השם של הקבוצה מ אבטחה הנוכחי.

לאפשר SSH חיבורים בין המופעים שלך (לפתוח את יציאת 22)

לאפשר MySQL חיבורים בין המופעים שלך (לפתוח את יציאת 3306)

כל החיבורים בין המופעים שלך (לפתוח את כל היציאות )

אופן קביעת התצורה של כללי חומת אש של תעבורה נכנסת קבוצת אבטחה (Direct-Routing)

מאז ממשק הניהול, לחץ על 'רשת' אנכי בתפריט השמאלי :

המגיעים על-גבי המסך למטה לבחור את התצוגה "קבוצות של אבטחה » :

לחץ על השם של הקבוצה מ אבטחה עבור שאליה ברצונך להוסיף או להסיר כללי :

לחץ על הכרטיסייה "שלטון ערך" אם ברצונך לקבוע את תצורת מכלל כניסה :

בדוגמה שלהלן נוכל ליצור כלל מאפשר חיבורים נכנסים ביציאה 80 (התנועה http ) לא משנה מה המקור (CIDR 0.0.0.0/0 שאומר שכל, כלומר כל CIDR ).

אם יש לך מחשב וירטואלי מתנהג כמו דה שרת אינטרנט שזה יהיה החוק כדי ליצור כך שכולם יכולים לגשת אל האתרים שלך.

- בדוק 'CIDR'.

- בחר הפרוטוקול לאפשר בין TCP/UDP/ICMP.

- ציין את היציאה התחלה כדי לאפשר בטווח יציאות (אם תציין באותה היציאה יציאת ההתחלה והסיום יציאה רק ייפתח אז יציאה זו כמו בדוגמה שלהלן ).

- ציין את היציאה קצה כדי לאפשר בטווח יציאות (אם תציין באותה היציאה יציאת ההתחלה והסיום יציאה רק ייפתח אז יציאה זו כמו בדוגמה שלהלן ).

- ציון מקור CIDR כדי לאפשר, דוגמה 0.0.0.0/0 כדי לאפשר את כולם, את כתובת ה-IP הציבורית (מ אשר תתחבר ) ואחריו /32 כדי לאפשר רק כתובת ה-IP שלך או כתובת רשת CIDR (XX.XX.XX.XX /XX, עם /xx = /16 עבור רשת עם מסיכה 255.255.0.0 גם 16חתיכות עבור הרשת למשל ).

דוגמאות נוספות נכנסות כללי :

1) כדי לאפשר התקשרויות נכנסות יציאת TCP 1 à 65535 (כל היציאות ) על כל המופעים של דה קבוצה אבטחה ממקור ל IP ציבורית מסוימת כתובת CIDR (הזן את כתובת ה-IP הציבורית ואחריו /32) :

2) כדי לאפשר חיבורים SSH ביציאה 22 על כל המופעים של דה קבוצה אבטחה מאז מקור ספציפי של רשת CIDR :

3) כדי לאפשר חיבורים RDP /גופנו עבודה מרוחק מכל מקור (CIDR 0.0.0.0/0) :

4) כדי לאפשר את פינג (פרוטוקול ICMP, סוג 8, קוד 0) גופנו מכל מקור (CIDR 0.0.0.0/0) :

אופן קביעת התצורה של כללי חומת האש היא יוצאת בקבוצה של אבטחה (Direct-Routing)

מאז ממשק הניהול, לחץ על 'רשת' אנכי בתפריט השמאלי :

קובץ:Premierpascs43.png

המגיעים על-גבי המסך למטה לבחור את התצוגה "קבוצות של אבטחה » :

לחץ על קבוצת אבטחה עבור שאליה ברצונך להוסיף או להסיר כללי :

לחץ על הכרטיסייה "יוצא כלל" אם ברצונך לקבוע את תצורת כלל יציאה :

כברירת מחדל, כאשר אין כלל יציאה נוצר, הזרם כולו יוצא המחשבים הווירטואליים בקבוצה של אבטחה מוסמך וכן הנוגעים הזה חיבורים יצוא.

/!\ מהרגע שבו כלל יציאה נוספת, כל יצוא אסורה למעט במפורש מותר לפי החוקים הוסיף (s).

- בדוק 'CIDR'.

- בחר את הפרוטוקול שברצונך לאפשר בין TCP/UDP/ICMP.

- ציין את היציאה התחלה כדי לאפשר.

- ציין את היציאה קצה כדי לאפשר.

הערה : כדי לאפשר רק על יציאה אחת, ציין את היציאה אותו על ההתחלה והסוף. | - ציון היעד CIDR כדי לאפשר חיבור ממופע שלך IP זו.

דוגמאות של כללי יציאה :

1) לאפשר פינג (פרוטוקול ICMP, סוג 8, קוד 0) מאז המופעים לכל יעד (CIDR 0.0.0.0/0) :

2) לאפשר חיבורי http (יציאת TCP 80/ האינטרנט אופייניות ניווט ) מאז מופעים לכל שרת אינטרנט (CIDR 0.0.0.0/0) :

מאמר זה נראה שתהיה שימושית ?

הפעלת רענון אוטומטי של התגובות