הבדלים בין גרסאות בדף "כדי להגן מפני הסריקה של יציאות עם portsentry"

(יצירת דף עם התוכן "<br /> מאמר זה הוא התוצאה של תרגום אוטומטי המבוצע על ידי תוכנה. אתה יכול להציג את מקור המאמ...") |

|||

| שורה 1: | שורה 1: | ||

| + | <span data-link_translate_fr_title="Se protéger contre le scan de ports avec portsentry" data-link_translate_fr_url="Se_prot%C3%A9ger_contre_le_scan_de_ports_avec_portsentry"></span>[[:fr:Se protéger contre le scan de ports avec portsentry]][[fr:Se protéger contre le scan de ports avec portsentry]] | ||

<br /> | <br /> | ||

גרסה מ־19:27, 4 באפריל 2016

fr:Se protéger contre le scan de ports avec portsentry

מאמר זה הוא התוצאה של תרגום אוטומטי המבוצע על ידי תוכנה. אתה יכול להציג את מקור המאמר כאן.

שלך שרת עשויים להיות כפופים יציאה שונה סריקות כדי לזהות, לדוגמה, שירותים שנמצאים במקום על שלך שרת או אפילו מערכת ההפעלה המותקנת (הדבר מאפשר, לדוגמה, Nmap, ). ואז ניתן לנצל מידע זה על-ידי אדם בעל כוונות זדון להשגת שלמות שלך שרת.

כדי להגן נגד שיטות עבודה מומלצות אלה, באפשרותך ליישם portsentry אשר יחסום את כתובות ה-IP של ההתקשרויות על המקור של סריקות אלה.

Portsentry יכול להיות משלימים להיכשל 2באן אם ברצונך לשפר את אבטחת שלך שרת. אכן, להיכשל 2לאסור על חסימת כתובות ה-IP של התקשרויות לביצוע אימות שנכשלו תוך כדי portsentry, הוא מבצע חסימת כתובות IP שמטרתה לזהות יציאות פתוחות על שלך שרת. שתי החבילות יכול להיות משלימים ובכך לשפר את האבטחה של שלך שרת.

אנחנו מתחילים בכך שתמשיך עם ההתקנה של חבילת אשר מדאיג אותנו עם הפקודה הבאה :

root@flex:~# apt-get update && apt-get install portsentry

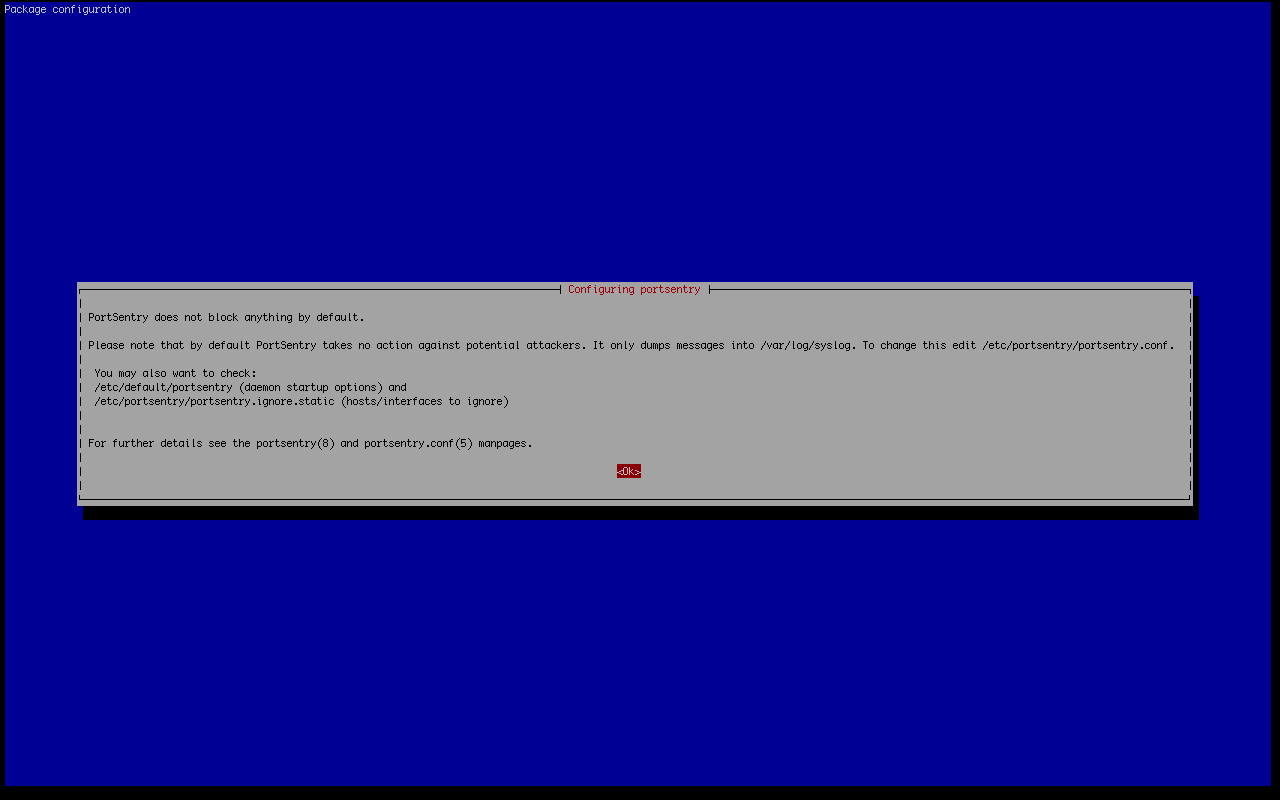

הודעת אזהרה יגיד לך portsentry הזה יחול על שום חסימה אלא אם כן תספר לה לעשות :

לאחר השלמת ההתקנה, אנו נמשיך ולכן לתצורת portsentry.

כצעד ראשון, אנחנו נעצור שירות :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

אנחנו מכן תיישם את החריגים לא כדי לחסום כתובות IP שונות (לפחות כתובת ה-IP שלך כמו גם כתובות ה-IP של שרתs של ניטור, וכו '.).

עבור החופים של IP כתובות כדי לאפשר והמשמש שלנו שרת מעקב, עיין במאמר הבא : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_שרת

כדי ליישם את החריגים הללו, אנו לערוך את הקובץ /etc/portsentry/portsentry.ignore.static

בתחילת השירות, התוכן של הקובץ יתווספו לקובץ /etc/portsentry/portsentry.ignore.

כדי להוסיף חריג portsentry, רק להוסיף כתובת IP אחת בכל שורה. אתה יכול גם, רק להוסיף אחד או CIDR.

שכעת שהוספת שלך /כתובות ה-IP שלך ברשימת לבן, אנו להגדיר portsentry כדי דיבר כראוי על-ידי עריכת קובץ התצורה הנגיש באמצעות /etc/portsentry/portsentry.conf.

אנו משתמשים portsentry במצב מתקדם עבור הפרוטוקולים TCP ו- UDP. כדי לעשות זאת, עליך לשנות את הקובץ /etc/default/portsentry על מנת לקבל :

TCP_MODE="atcp" UDP_MODE="audp"

. גם אני רוצה ש-portsentry את זה סתימה. לכן עלינו להפעיל אותו על-ידי העברת BLOCK_UDP ו- BLOCK_TCP כדי 1 כמו להלן :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

אנחנו בוחרים החסימה של גורמים שכוונתם דרך iptables. אנחנו ולכן ירחיב בנושא כל הקווים של קובץ התצורה המתחילות KILL_ROUTE חוץ הבא :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

באפשרותך לוודא כי זהו המקרה, פעם אחת את הקובץ שנשמר באמצעות חתול grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

אנחנו יכולים עכשיו שוב את שירות portsentry והיא עכשיו תתחיל לחסום את הסריקות יציאת :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Portsentry יומני בקובץ /var/log/syslog כפי שאתה יכול לראות מתחת, בעקבות יציאת שנעשו לטיפול של לימוד זו עם Nmap, לסרוק הכתובת נחסמה דרך iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

אם את רוצה לזרוק בלוק, באפשרותך לבדוק את ה-IP כתובות מוחרם ויה iptables.

יש ה-IP שנחסם בעקבות הבדיקה הקודמת שלנו :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

אז בוא למחוק את הערך :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

נ. ב : אל תשכח לאפשר את כתובות ה-IP של שלנו שרתs של מהפיקוח החריגים של portsentry כדי למנוע תוצאות חיוביות שגויות ולגרום התראות מיותרים.

הפעלת רענון אוטומטי של התגובות